تعد الشبكات الخاصة الافتراضية (VPN) من أهم الأدوات لضمان الخصوصية والأمان أثناء تصفح الإنترنت. تعتمد شبكات VPN على عدة بروتوكولات، ولكل منها مميزاته وعيوبه. في هذا المقال، سنقارن بين PPTP و IPSec و OpenVPN و WireGuard مع تسليط الضوء على معايير الأمان، الأداء، وسهولة الإعداد.

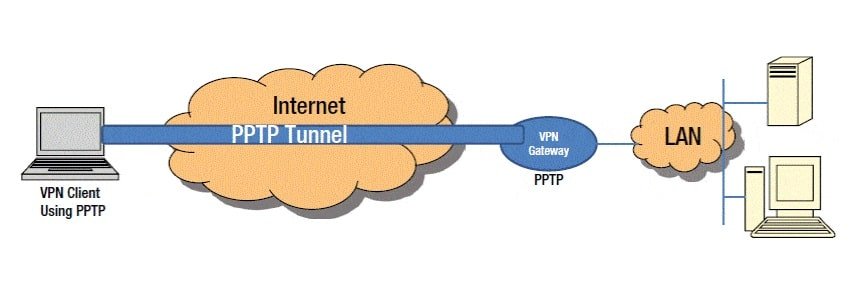

1. بروتوكول PPTP (Point-to-Point Tunneling Protocol)

مقدمة:

تم تطوير PPTP بواسطة شركة Microsoft في منتصف التسعينيات، وكان من أوائل بروتوكولات VPN المستخدمة على نطاق واسع. يعتمد على GRE (Generic Routing Encapsulation) لإنشاء نفق بين العميل والخادم.

كيفية العمل:

PPTP يعمل من خلال إنشاء نفق بين العميل والخادم باستخدام بروتوكول GRE. يتم إرسال البيانات عبر هذا النفق مع تشفير MPPE، حيث يتم تقسيم البيانات إلى حزم يتم تشفيرها وفك تشفيرها عند الوصول إلى الطرف الآخر.

المزايا:

- سهولة الإعداد: لا يتطلب إعدادًا معقدًا، مما يجعله خيارًا شائعًا في أنظمة Windows القديمة.

- أداء سريع: بسبب خفة التشفير، يوفر PPTP سرعات اتصال عالية.

- توافق واسع: مدعوم على العديد من الأجهزة وأنظمة التشغيل.

العيوب:

- أمان ضعيف: يعتمد على تشفير MPPE الذي يمكن اختراقه بسهولة.

- عرضة لهجمات MITM: يمكن فك تشفير البيانات باستخدام هجمات القوة الغاشمة (Brute Force).

- تم التخلي عنه: لم يعد موصى به لحماية البيانات الحساسة نظرًا للعيوب الأمنية العديدة.

خوارزميات التشفير:

- MPPE-128-bit (غير آمن بالمقاييس الحديثة).

2. بروتوكول IPSec (Internet Protocol Security)

مقدمة:

IPSec هو بروتوكول أمني متكامل تم تطويره بواسطة IETF لتأمين الاتصالات عبر الشبكات، ويستخدم عادة مع L2TP أو IKEv2 لإنشاء اتصالات VPN آمنة.

كيفية العمل:

IPSec يعمل على مستوى الشبكة لتأمين جميع البيانات المرسلة عبر الاتصال. يمكنه العمل في وضعين:

- Tunnel Mode: يؤمن جميع الحزم بما في ذلك الرأس والحمولة.

- Transport Mode: يؤمن فقط الحمولة الفعلية للبيانات.

المزايا:

- أمان قوي: يدعم تشفير AES-256 ويوفر حماية قوية ضد الاختراقات.

- يدعم وضعين:

- Transport Mode: يؤمن فقط الحمولة الفعلية للبيانات.

- Tunnel Mode: يؤمن الحزمة بالكامل.

- متوافق مع أنظمة التشغيل الحديثة مثل Windows, macOS, Linux، وأجهزة التوجيه.

العيوب:

- الإعداد معقد: يتطلب معرفة تقنية لإعداده بشكل صحيح.

- استهلاك أعلى للموارد: نظرًا للتشفير القوي، قد يؤدي إلى بطء الأداء مقارنةً ببروتوكولات أخرى.

خوارزميات التشفير:

- AES-128 / AES-256 (مستوى عالٍ من الأمان)

- 3DES (قديم لكنه لا يزال مستخدمًا)

- SHA-256 للمصادقة وتكامل البيانات

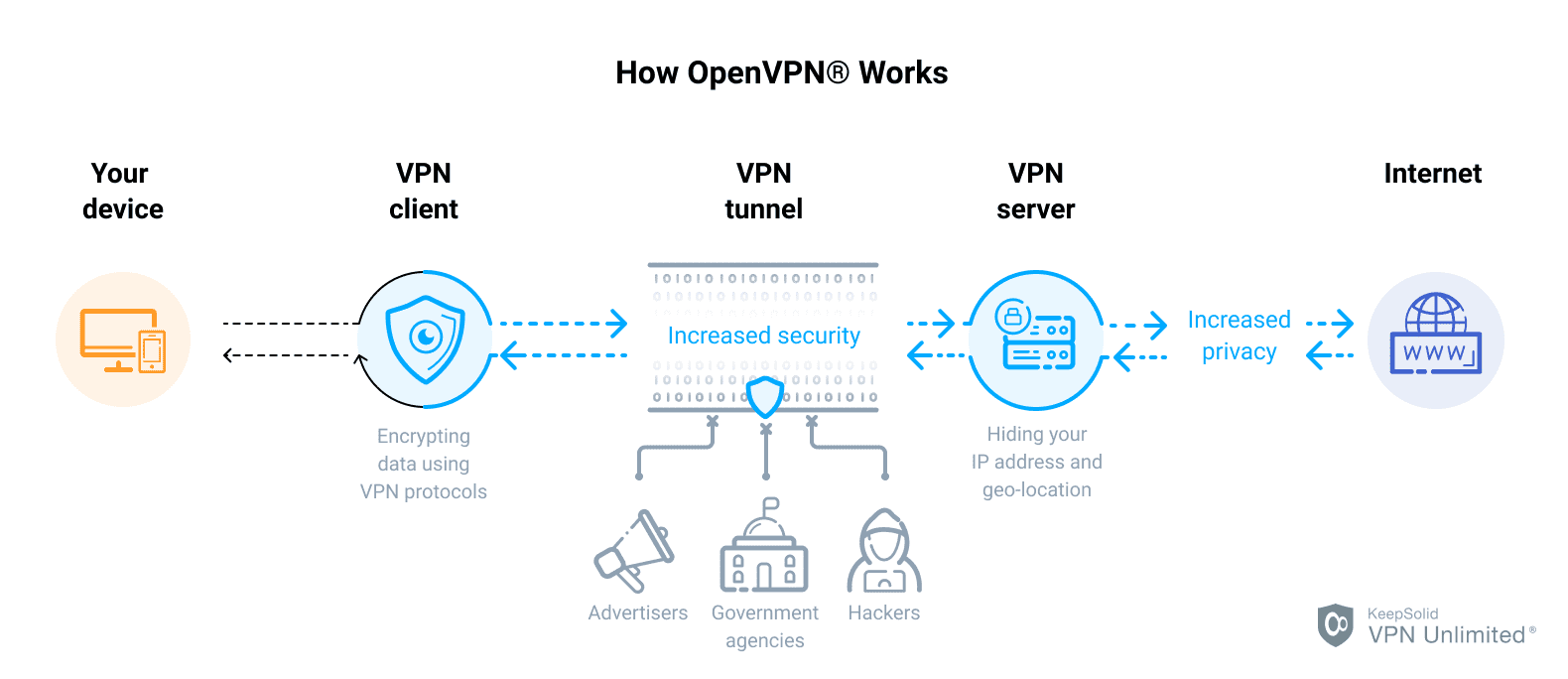

3. بروتوكول OpenVPN

مقدمة:

تم تطوير OpenVPN في عام 2001 وهو من أكثر بروتوكولات VPN مرونة وأمانًا، حيث يعتمد على TLS/SSL لتأمين الاتصال.

كيفية العمل:

OpenVPN يستخدم بروتوكولات SSL/TLS لإنشاء اتصال آمن بين العميل والخادم. يمكنه العمل على بروتوكولي UDP و TCP لضمان سرعة الاتصال وقوة الأمان، ويتم استخدام شهادات SSL أو مصادقة عبر المفاتيح العامة.

المزايا:

- تشفير قوي: يدعم AES-256-GCM مع مفاتيح RSA تصل إلى 4096-bit.

- مرونة عالية: يمكن تشغيله عبر بروتوكولي UDP و TCP حسب الحاجة.

- متوافق مع العديد من الأنظمة: يعمل على Windows, Linux, macOS, Android، وأجهزة التوجيه.

العيوب:

- أداء أبطأ: بسبب مستوى التشفير العالي.

- يتطلب برامج إضافية: يحتاج إلى عميل OpenVPN لتشغيله.

خوارزميات التشفير:

- AES-256-GCM

- TLS 1.3

- HMAC-SHA256

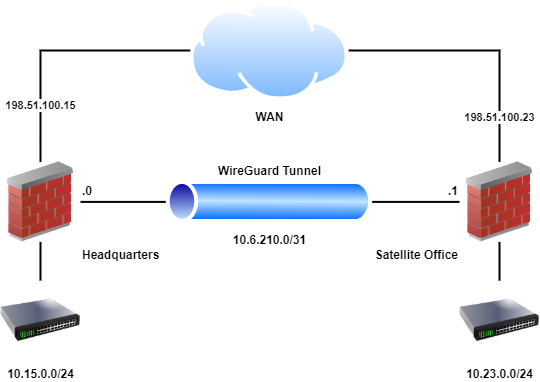

4. بروتوكول WireGuard

مقدمة:

WireGuard هو أحدث بروتوكولات VPN، تم تطويره في عام 2016، ويتميز ببنية خفيفة توفر أداءً عاليًا وأمانًا قويًا.

كيفية العمل:

WireGuard يستخدم تقنيات تشفير حديثة مثل ChaCha20 لتأمين البيانات. يتم تكوين الأنفاق باستخدام مفاتيح عامة وخاصة، ويتم نقل البيانات عبر هذا النفق المشفر بسرعة وكفاءة.

المزايا:

- أداء عالي: أسرع من OpenVPN و IPSec بسبب تصميمه الخفيف.

- كود مبسط: يتكون من حوالي 4000 سطر فقط مقارنةً بـ 600,000 سطر في OpenVPN، مما يجعله أكثر أمانًا وسهولة في التدقيق.

- أمان قوي: يعتمد على ChaCha20 لتشفير البيانات.

العيوب:

- لا يدعم ميزات متقدمة: مثل التوجيه الديناميكي وإدارة جلسات متعددة.

- حديث نسبيًا: لا يزال قيد التطوير وقد لا يكون مدعومًا في جميع الأنظمة.

خوارزميات التشفير:

- ChaCha20 (أسرع من AES-256)

- Poly1305 للمصادقة

إذا كنت تبحث عن أمان عالي وأداء ممتاز، فإن WireGuard هو الخيار الأفضل بفضل كفاءته وسرعته. أما OpenVPN فهو الأكثر موثوقية ومتوافق مع معظم الأنظمة. IPSec مناسب للأنظمة المؤسسية، بينما لم يعد يُنصح باستخدام PPTP نظرًا لضعف الأمان.

يعتمد اختيار البروتوكول المناسب على احتياجاتك، سواء كان ذلك من حيث الأمان، الأداء، أو سهولة الإعداد. نوصي بالابتعاد عن PPTP والتركيز على الخيارات الأكثر أمانًا مثل WireGuard أو OpenVPN.

المصدر: Comparison of VPN protocols

ليست هناك تعليقات:

إرسال تعليق